La infraestructura de Bright Data abarca varios tipos de proxy, incluidos los proxies ISP, que combinan la estabilidad de las IP de los centros de datos con la autenticidad de las conexiones residenciales.

En este artículo aprenderemos sobre:

- La arquitectura fundamental de los Proxies de reenvío de descifrado TLS y las dos conexiones separadas que gestionan.

- Los retos a los que se enfrentan los desarrolladores a la hora de depurar errores en estos complejos entornos multiconexión.

- Cómo la cabecera RFC9209 Proxy-Status estandariza la notificación de errores en esta capa de Proxy.

- Una guía práctica para implementar y analizar el encabezado Proxy-Status, con ejemplos de la actualización 2026 de Bright Data.

- Más información sobre cómo encajan los distintos servidores Proxy en esta arquitectura.

Entremos en materia

Cómo funciona la capa Proxy (interceptación TLS)

En la arquitectura de un proxy de reenvío como Burp Suite, el componente más crítico y a menudo incomprendido es la Capa Proxy y su mecanismo para gestionar el Tráfico cifrado. Este proceso, conocido como Interceptación TLS, es el motor que permite al Proxy inspeccionar y modificar peticiones y respuestas HTTPS que, de otro modo, serían opacas.

Los servidores Proxy modernos, como los proxies directo e inverso de Bright Data, siguen este mismo principio arquitectónico.

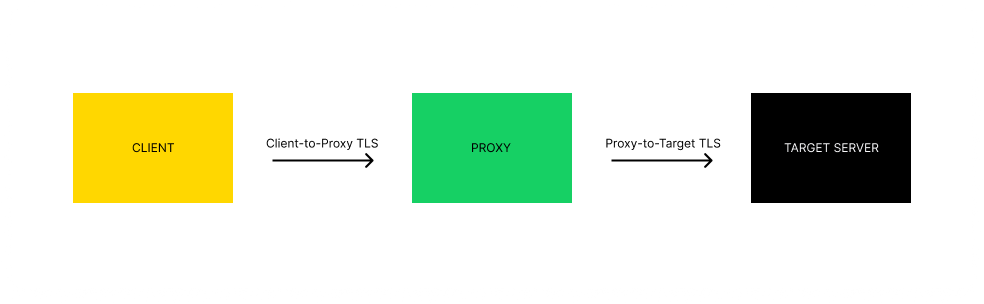

En esencia, el Proxy actúa como un “hombre en el medio” controlado. No se limita a retransmitir paquetes, sino que establece dos conexiones TLS totalmente independientes, dividiendo el canal seguro en dos. El siguiente diagrama ilustra esta separación fundamental:

Desglosemos las dos conexiones TLS distintas que forman esta cadena

- La conexión cliente-proxy

Aquí es donde ocurre la magia de la interceptación. Cuando configura su navegador para utilizar una herramienta como Burp Suite, se produce la siguiente secuencia:- Client Hello: El cliente (su navegador) envía un mensaje Client Hello al Proxy. Fundamentalmente, este mensaje contiene la extensión Server Name Indication (SNI), que declara el nombre de host de destino previsto (por ejemplo, brightdata.com).

- El engaño del Proxy: El Proxy, al ver el SNI, no reenvía el Client Hello inmediatamente. En su lugar, genera dinámicamente un certificado digital sobre la marcha para el nombre de host solicitado (brightdata.com).

- La raíz de confianza: Este certificado generado no está firmado por una Autoridad de Certificación (CA) pública como Let’s Encrypt o DigiCert. Está firmado por la propia Autoridad de Certificación (CA) local del Proxy. Para que esto funcione, debe haber preinstalado el certificado CA del Proxy (por ejemplo, burp.crt) en el almacén de confianza de su navegador o sistema operativo. Como tu máquina confía en esta CA, automáticamente confía en todos los certificados que genera el Proxy.

- Finalización del Handshake: El Proxy completa el protocolo TLS con el cliente utilizando este certificado falsificado. Desde la perspectiva del cliente, se ha establecido con éxito una conexión segura con brightdata.com. En realidad, sólo tiene una conexión segura con el Proxy.

- La conexión Proxy-to-Target

Paralelamente, el Proxy gestiona el lado legítimo de la conexión:- Nueva conexión: El Proxy inicia un protocolo TLS estándar y legítimo con el servidor de destino real (brightdata.com).

- Validación: Recibe y valida el certificado real del servidor en almacenes de confianza públicos, asegurándose de que es válido y está emitido por una CA pública de confianza.

- Canal seguro: Establece un canal realmente seguro entre el Proxy y el servidor de destino.

El punto de estrangulamiento de la inspección

Con ambos canales seguros establecidos, el Proxy se convierte en el intermediario inteligente. Ahora puede:

- Descifrar el Tráfico entrante del cliente usando la clave privada de su certificado falsificado.

- Inspeccionar, registrar o modificar la petición HTTP ahora en texto claro.

- Volver a cifrar la petición (potencialmente modificada) utilizando las claves de su conexión con el servidor real y reenviarla.

- Repetir el proceso a la inversa para la respuesta del servidor.

Esta base es crucial para entender dónde y cómo se producen los errores. La mayoría de los errores relacionados con TLS en herramientas como Burp Suite tienen su origen en un fallo en la primera conexión: el enlace entre el cliente y el Proxy. Si el cliente no confía en la CA del Proxy, o si el Proxy no consigue generar un certificado convincente, el apretón de manos falla y la interceptación se hace imposible. Comprender este modelo de dos conexiones es la clave para diagnosticar y resolver estos problemas con eficacia.

Cómo implementar y parsear la cabecera Proxy-Status

Aproveche el RFC 9209 para transformar su depuración de Proxy de conjeturas a una ciencia precisa. Esta guía le muestra cómo implementar la cabecera Proxy-Status y analizar sus parámetros críticos para localizar instantáneamente la etapa y la causa de los fallos de petición.

La cabecera de respuesta HTTP Proxy-Status es una forma estandarizada para que los Proxies informen de lo ocurrido durante el procesamiento de la petición. En lugar de un críptico 502 Bad Gateway, ahora obtendrá una razón legible por máquina del fallo.

Parámetros básicos para diagnósticos precisos

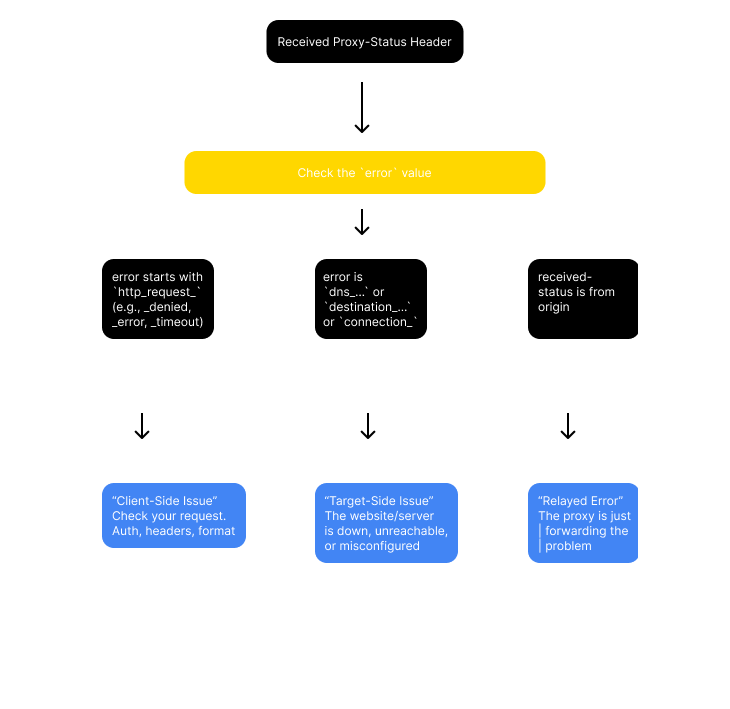

Cuando falla una petición, analice estos tres parámetros clave en la cabecera Proxy-Status:

| Parámetro | Descripción | Valor de ejemplo | Qué indica |

|---|---|---|---|

error |

Un token predefinido que describe el tipo de error. Este es su diagnóstico principal. | http_request_error |

La categoría del fallo. |

detalles |

Una cadena legible por humanos con contexto adicional. | "Versión HTTP no válida" |

La razón específica del error. |

estado recibido |

El código de estado HTTP que el Proxy recibió del siguiente salto (por ejemplo, el servidor de origen). | 503 |

Muestra los problemas del servidor de origen. |

Implementación paso a paso

Paso 1: Configure su Proxy para que emita el encabezado

En primer lugar, asegúrese de que su servicio Proxy (por ejemplo, NGINX, Apache Tráfico Server, una solución personalizada) está configurado para añadir la cabecera Proxy-Status a las respuestas.

proxy_set_header Proxy-Status "error=<error_type>; details="<extra_info>"; received-status=<status_code>";En la práctica, utilizará variables para rellenar estos valores dinámicamente en función de la condición de error.

Paso 2: Parsear la cabecera en su cliente/aplicación

Cuando su aplicación reciba una respuesta de error, busque la cabecera Proxy-Status y analice sus pares clave-valor

importar peticiones

def diagnostic_proxy_failure(url, proxy_config):

try:

response = requests.get(url, proxies=proxy_config)

# Forzar una excepción para códigos de estado 4xx/5xx para saltar al bloque except

response.raise_for_status()

return "Éxito", respuesta

except requests.exceptions.HTTPError as e:

response = e.response

# Comprobar el encabezado Proxy-Status

proxy_status_header = response.headers.get('Proxy-Status')

diagnosis = "Fallo desconocido"

if proxy_status_header:

# Parsea los parámetros en un diccionario

params = {}

for part in proxy_status_header.split(';'):

part = part.strip()

if '=' in part:

key, value = part.split('=', 1)

params[key.strip()] = value.strip('"')

# Diagnóstico basado en el parámetro 'error

tipo_error = params.get('error')

details = params.get('details', 'No details provided.')

if error_type == 'http_request_denied':

diagnosis = f "CLIENT ISSUE: Request blocked by Proxy policy. Detalles: {detalles}"

elif error_type == 'dns_timeout':

diagnosis = f "TARGET ISSUE: Proxy could not resolve the target domain. Detalles: {detalles}"

elif error_type == 'destination_ip_unroutable':

diagnosis = f "TARGET ISSUE: Proxy cannot route to the target IP. Detalles: {detalles}"

elif error_type == 'connection_timeout':

diagnosis = f "TARGET ISSUE: Proxy failed to connect to the target server. Detalles: {detalles}"

elif error_type == 'http_response_incomplete':

diagnosis = f "TARGET ISSUE: Origin server sent a malformed response. Details: {detalles}"

else:

diagnosis = f "PROXY ISSUE: {error_type}. Detalles: {detalles}"

si no

diagnosis = "Proxy heredado: No Proxy-Status header available. Volver al análisis genérico de código de estado HTTP".

return diagnóstico, respuestaImplementación de Bright Data

Bright Data utiliza un enfoque similar con su cabecera X-BRD-ERR-CODE, que es anterior al RFC 9209 pero sirve para el mismo propósito. Veamos cómo se adapta al nuevo estándar.

Escenario: Intenta acceder a un sitio web sólo IPv4 utilizando un Proxy IPv6.

- Lo que ve: Un error HTTP 502 Bad Gateway.

- Sin Proxy-Status: Tiene que comprobar los registros o la documentación para adivinar si se trata de un error de cliente, de Proxy o de destino.

- Con cabeceras de Bright Data:

HTTP/1.1 502 Bad Gateway X-BRD-ERR-CODE: target_40011Su documentación indica que target_40011 significa “El host de destino no tiene dirección IPv6”. - Con la norma RFC 9209:

HTTP/1.1 502 Bad Gateway Proxy-Status: destination_ip_unroutable; details="El host de destino no tiene dirección IPv6"; received-status=502

Ahora, cualquier cliente compatible con RFC 9209 puede entender y manejar automáticamente este error sin lógica específica del proveedor.

Diagrama de flujo de resolución de problemas con Proxy-Status

Al implementar y analizar el encabezado Proxy-Status, se pasa de códigos de error genéricos a diagnósticos precisos y procesables, reduciendo drásticamente el tiempo necesario para resolver problemas relacionados con el Proxy.

Desafíos clave en la resolución moderna de problemas de Proxy

Antes de los esfuerzos de estandarización como el RFC 9209, la depuración de problemas relacionados con Proxy era a menudo un ejercicio frustrante de descifrar pistas crípticas. El núcleo del problema residía en el desajuste fundamental de contexto entre las dos conexiones TLS independientes descritas en la sección anterior. Cuando se producía un error, el Proxy tenía que representar un fallo complejo de dos fases con un único código de estado HTTP, a menudo impreciso.

Estos problemas suelen afectar a todos los tipos de servidores Proxy, desde simples repetidores HTTP hasta complejas pasarelas que interceptan TLS.

El ejemplo clásico es el error 502 Bad Gateway. Desde la perspectiva de un usuario final, se trata de un mensaje único y poco útil. Sin embargo, para el administrador de red, este único código podría enmascarar al menos tres puntos de fallo distintos, cada uno en una parte diferente de la transacción:

Fallo DNS en la conexión Proxy-to-Target

El propio Proxy no podía resolver el nombre de host del servidor de destino. La conexión del cliente al Proxy estaba bien, pero el viaje del Proxy falló en el primer paso.

Fallo de TLS Handshake en la conexión Proxy-destino

El Proxy llegó al servidor de destino, pero no pudieron negociar una conexión segura. Esto puede deberse a que el servidor requiera un conjunto de cifrado obsoleto, presente un certificado caducado o tenga un nombre de host incorrecto.

Autenticación o Bloqueo de Políticas en la Conexión Cliente a Proxy

El cliente se conectó con éxito al Proxy, pero la solicitud fue denegada por la propia política interna del Proxy. Esto podía deberse a la falta de credenciales, al intento de acceder a una categoría de URL de la lista negra o a la activación de una regla de prevención de pérdida de datos (DLP).

El reto crítico era que el protocolo HTTP, en ese momento, no proporcionaba ningún mecanismo estándar para comunicar cuál de estos fallos se producía o por qué. El Proxy se veía obligado a comprimir un error de red de varios niveles en un único código de estado genérico.

La solución específica del proveedor

En ausencia de una norma, los proveedores de Proxy desarrollaron sus propias soluciones para proporcionar más detalles. Empezaron a añadir cabeceras HTTP personalizadas a las respuestas de error enviadas al cliente.

Por ejemplo, una guía de solución de problemas para “Proveedor X” podría indicarle que busque un encabezado como:

X-Proxy-Error: POLICY_BLOCK_URL_CATEGORY_GAMBLING

Mientras que una guía para el “Proveedor Y” podría utilizar:

X-CorpFirewall-Reason: AUTH_FAILURE_CLIENT_CERT

Este enfoque creaba varios problemas nuevos:

- Vendor Lock-in: Los procedimientos de resolución de problemas pasaban a ser totalmente específicos del producto del proveedor de seguridad. Los conocimientos de un administrador no eran transferibles.

- Opacidad del lado del cliente: Estas cabeceras personalizadas a menudo eran eliminadas por los sistemas intermedios, ignoradas por las aplicaciones cliente o no se registraban en los registros de acceso estándar del servidor web.

- Falta de coherencia: No existía un diccionario común de tipos de error, lo que dificultaba la creación de sistemas unificados de supervisión y alerta en entornos con múltiples tipos de Proxy.

Este panorama de errores opacos y cabeceras no estándar hacía que la depuración sistemática fuera lenta e ineficaz. Esto creó una clara necesidad de un método universal, independiente del proveedor, para comunicar el “por qué” del rechazo de una solicitud por parte de un Proxy, allanando el camino para un estándar formal.

¿Qué es la cabecera Proxy-Status RFC9209?

El estándar IETF que sustituye las conjeturas por la precisión en la resolución de problemas de Proxy.

Antes de la RFC9209: Un único 502 Bad Gateway podía significar cualquier cosa – fallo DNS, bloqueo de política, o tiempo de espera del objetivo. No había una forma estándar de distinguirlo.

Después de RFC9209: Cada Proxy en la cadena puede reportar exactamente qué conexión falló y por qué, usando parámetros estructurados como:

- error: Tipo de fallo predefinido (por ejemplo, dns_timeout, http_request_denied)

- Detalles: Explicación legible por humanos

- estado recibido: Estado HTTP del servidor de origen

Resultado: Claridad instantánea entre los fallos del lado del cliente y los del lado del destino, independientemente del proveedor.

Adopción de Bright Data de RFC9209: Una actualización de 2026

Transición de cabeceras propietarias a estándares universales. Bright Data está sustituyendo sus cabeceras x-brd-err-code personalizadas por la cabecera RFC9209 Proxy-Status.

Estado actual (2026):

- Periodo de soporte dual: Se devuelven tanto las cabeceras

x-brd-err-codecomoProxy-Status. - Ejemplo: los errores

target_40011ahora también incluyenProxy-Status: destination_ip_unroutable

Plan de futuro:

- Eliminación gradual de las cabeceras

x-brd-*. - Migración completa al estándar universal

Proxy-Status - Actualizaciones de la documentación para reflejar el nuevo enfoque de solución de problemas

Repercusiones: Los clientes pueden utilizar ahora herramientas estandarizadas para todos los proveedores de Proxy.

Guía de errores comunes de proxy mediante RFC9209

En esta sección se describen los errores más comunes del proxy HTTP según el nuevo estándar, distinguiendo claramente qué parte de la cadena del proxy es responsable.

La fiabilidad de su red de Proxy, como una red de Proxy residencial, afecta directamente a cómo y dónde aparecen estos errores en entornos de producción.

- Códigos de error HTTP 407 y de cliente: Problemas de Cliente a Proxy (por ejemplo,

client_10000: Autenticación fallida en la pasarela del Proxy). - HTTP 403 y Códigos de Error de Política: Proxy Policy Blocks (por ejemplo,

policy_20050: Solicitud bloqueada por reglas de cumplimiento antes de alcanzar el objetivo). - HTTP 429: Limitación de velocidad y estrangulamiento

- HTTP 502 y códigos de error de destino: Problemas de Proxy a Destino (por ejemplo,

target_40001: Fallo DNS cuando el proxy intentó conectarse al servidor de destino).

Herramientas y mejores prácticas para la depuración de Proxy con RFC9209

Herramientas esenciales:

curl -vpara inspeccionar la cabeceraProxy-Statusdirectamente- Herramientas de desarrollo del navegador (pestaña Red)

- Scripts personalizados que analizan los códigos de

errorestructurados

Mejores prácticas:

- Construir una monitorización automatizada que alerte sobre tipos específicos de error

Proxy-Status - Utilice el campo de detalles para el diagnóstico y la resolución inmediatos

- Cree cuadros de mando que hagan un seguimiento de las categorías de errores (problemas de cliente frente a problemas de destino)

Implementar una lógica de reintento basada en tipos de error (por ejemplo, reintentar dns_timeout, no reintentar http_request_denied)

Para equipos que requieren configuraciones de IP dedicadas, puede explorar las opciones de IP exclusiva y privada de Bright Data para garantizar un comportamiento de red coherente durante las pruebas y la depuración.

Conclusión

RFC9209 transforma la depuración de Proxy de conjeturas a diagnósticos precisos y procesables. Al estandarizar las cabeceras Proxy-Status, sustituye errores genéricos como“502 Bad Gateway” por información estructurada y legible por máquina, reduciendo el tiempo de resolución de problemas y permitiendo una automatización más inteligente en todo su ecosistema proxy.

Si está cansado de depurar errores de proxy crípticos, los servicios de Proxy de Bright Data proporcionan una infraestructura sólida que, combinada con estándares como RFC9209, reduce los errores y agiliza la recopilación de datos.

Más información: